Як відновити дані з тому, зашифрованого за допомогою LUKS

LUKS є одним із найпопулярніших методів шифрування, який використовується на комп'ютерах під керуванням Linux і деяких пристроях NAS. Він вирізняється високою стійкістю до атак методом повного перебору, забезпечуючи надійний захист конфіденційної інформації, що зберігається на диску, від несанкціонованого доступу. Втім це не гарантує збереження самих даних, які можуть бути випадково видалені авторизованим користувачем або навіть зникнути без жодної очевидної причини. На щастя, файли, втрачені з розділів на базі цього формату, здебільшого можна відновити. Однак перед тим, як намагатись відновити дані, слід спершу розшифрувати сховище за допомогою правильних даних автентифікації. UFS Explorer Professional Recovery дозволяє розшифровувати такі томи безпосередньо в інтерфейсі програми, надаючи швидкий доступ до даних, а також ефективні засоби для відновлення видалених або втрачених файлів. Дотримуйтесь наведених нижче інструкцій, щоб розблокувати розділ, зашифрований за допомогою LUKS, і відновити його вміст, користуючись цим програмним забезпеченням.

Загальні особливості LUKS

LUKS (Linux Unified Key Setup) – це стандарт шифрування диска з відкритим кодом, розроблений спеціально для платформи Linux. Він працює на рівні ядра за допомогою драйвера мапування пристроїв, тоді як механізми шифрування та дешифрування забезпечуються модулем dm-crypt.

Оригінальна версія LUKS була випущена у 2005 році. Вона покладається головним чином на алгоритм AES (Advanced Encryption Standard) у режимі XTS і використовує хеш-функцію SHA-1 для перевірки цілісності. У 2018 році LUKS зазнав низки вдосконалень, і цей оновлений стандарт стали нерідко називати LUKS2. Нова версія LUKS підтримує більшу кількість алгоритмів шифрування на додаток до AES (зокрема Twofish, Serpent, Camellia), а також додаткові режими шифрування (такі як GCM, CCM тощо) і потужніші хеш-функції (як-от SHA-256 і SHA-512).

LUKS використовується у сховищах широкого діапазону конфігурацій, від окремих внутрішніх чи зовнішніх пристроїв до складних багатодискових систем, як-от, наприклад, створених за допомогою технології Linux LVM або mdadm RAID. Це також поширене рішення для шифрування спільних ресурсів NAS, особливо у пристроях NAS, вироблених компанією QNAP.

У Linux шифрування LUKS можна активувати під час інсталяції дистрибутива, якщо вибрати відповідну опцію. Цей варіант шифрує всі розділи та простір підкачки (swap space), за винятком розділу /boot і GRUB, які зазвичай не шифруються, щоб забезпечити виконання завантаження системи. Шифрування LUKS також можна застосувати до окремого розділу за допомогою утиліти командного рядка cryptsetup. На сумісних з ним пристроях NAS шифрування можна активувати під час створення тому NAS, якщо користувач встановить прапорець біля відповідного параметру.

Після застосування шифрування LUKS до розділу, увесь його вміст перетворюється на нечитабельний закодований текст. При цьому система також створює унікальний головний ключ (чи майстер-ключ, master key), який буде використовуватися для розблокування сховища. Цей ключ ніколи не показується користувачеві напряму, але шифрується на основі даних автентифікації користувача, якими можуть бути:

парольна фраза/пароль;

файл-ключ, що зберігається на зовнішньому носії.

Парольна фраза чи пароль – це послідовність, зазвичай довжиною до 512 символів, яку вказує користувач під час налаштування шифрування та яку треба ввести під час запуску системи або щоб отримати доступ до зашифрованого портативного пристрою зберігання даних. Якщо доступ до сховища надається більше ніж одному авторизованому користувачеві, можуть бути додаткові парольні фрази/паролі.

Файл-ключ – це окремий файл, що зберігається на знімному носії інформації, наприклад, на USB-флеш-накопичувачі. Файл може містити звичайну парольну фразу, блок випадкових символів або навіть двійкові дані, як-от зображення, музика чи відео. У цьому разі, коли флешка підключається до комп'ютера, вона діє як фізичний ключ, що уможливлює розшифровку головного ключа.

Щоб розшифрувати зашифровані дані, користувач має надати свою особисту парольну фразу/пароль або файл-ключ. Потім система хешує ці вхідні дані та порівнює їх із збереженим хешем головного ключа, який може знаходитися в одному або кількох слотах для ключів, залежно від кількості парольних фраз/паролів, налаштованих у LUKS. У разі збігу головний ключ розшифровується і може бути застосований для декодування фактичних даних. Однак уся інформація, необхідна для дешифрування, зберігається як метадані в заголовку LUKS і розділі, призначеному для матеріалів ключа, який йде за ним. Коли ці області у сховищі пошкоджуються, прочитати зашифровані дані стає абсолютно неможливо, навіть із правильною парольною фразою чи паролем.

Найпростіший спосіб розблокувати том, зашифрований за допомогою LUKS – це ввести парольну фразу/пароль будь-якого дійсного користувача, коли з'явиться відповідний запит у програмі UFS Explorer. Однак слід пам'ятати, що наявність принаймні однієї правильної парольної фрази/пароля є вирішальною для дешифрування. Без цих даних виконати розшифровку аж ніяк не можливо, і дані залишаються нечитабельними.

Реалізація LUKS у NAS від QNAP

Більшість продуктів NAS виробництва QNAP підтримують повнодискове шифрування. Ця функція базується на технології LUKS із зазвичай 256-бітним алгоритмом AES у режимі CBC. Однак реалізація LUKS у пристроях від QNAP трохи відрізняється від стандартної, яку можна зустріти в системах на базі Linux.

Зашифрований розділ можна створити на окремому накопичувачі, у наборі JBOD або RAID-масиві. Коли користувач вирішує ввімкнути шифрування, йому пропонується визначити парольну фразу довжиною від 8 до 32 символів. Ця парольна фраза використовується для шифрування головного ключа LUKS і спочатку обробляється утилітою QNAP під назвою storage_util. Ця утиліта перетворює парольну фразу за допомогою хеш-функції MD5 разом із специфічною сіллю (чи модифікатором, salt) від QNAP, яка називається YCCaQNAP.

Отриманий ключ шифрування потім зберігається як 256-байтовий файл із розширенням .key. Цей файл може створюватись одразу під час шифрування або ж додаватись пізніше.

Відновлення з LUKS-зашифрованого сховища за допомогою парольної фрази/пароля

UFS Explorer Professional Recovery підтримує зашифровані томи, захищені за допомогою LUKS. Програма сумісна з обома версіями стандарту LUKS (LUKS1 і LUKS2), а також може обробляти спільні ресурси NAS, зашифровані із застосуванням LUKS. Користувачі можуть легко розблокувати зашифрований пристрій безпосередньо в програмному забезпеченні, ввівши дійсну парольну фразу або пароль, а потім перейти до відновлення даних. Процес відновлення інформації з таких зашифрованих томів зазвичай включає наступні кроки:

-

Підключіть ваше сховище, зашифроване за допомогою LUKS, до комп'ютера.

Підключіть зашифрований портативний пристрій до ПК. Якщо ви маєте справу із зашифрованим системним розділом, з огляду на дуже високі шанси перезаписати інформацію, рекомендується вилучити накопичувач із пристрою і підключити його до іншого комп'ютера в якості додаткового носія даних чи завантажити комп'ютер з UFS Explorer Backup and Emergency Recovery CD. Варто також зазначити, що у разі застосування LUKS у комбінації з чіпом TPM, останній обов'язково має бути присутнім в комп'ютері під час відновлення даних. Тож якщо ж він вбудований, процедуру можна провести лише на тому самому ПК.

Підказка: Якщо вам потрібно підключити внутрішній жорсткий диск від іншого комп'ютера, приєднайте накопичувач до материнської плати ПК або підключіть диск як зовнішній пристрій за допомогою адаптера USB до SATA.

-

Встановіть програму UFS Explorer Professional Recovery та запустіть її.

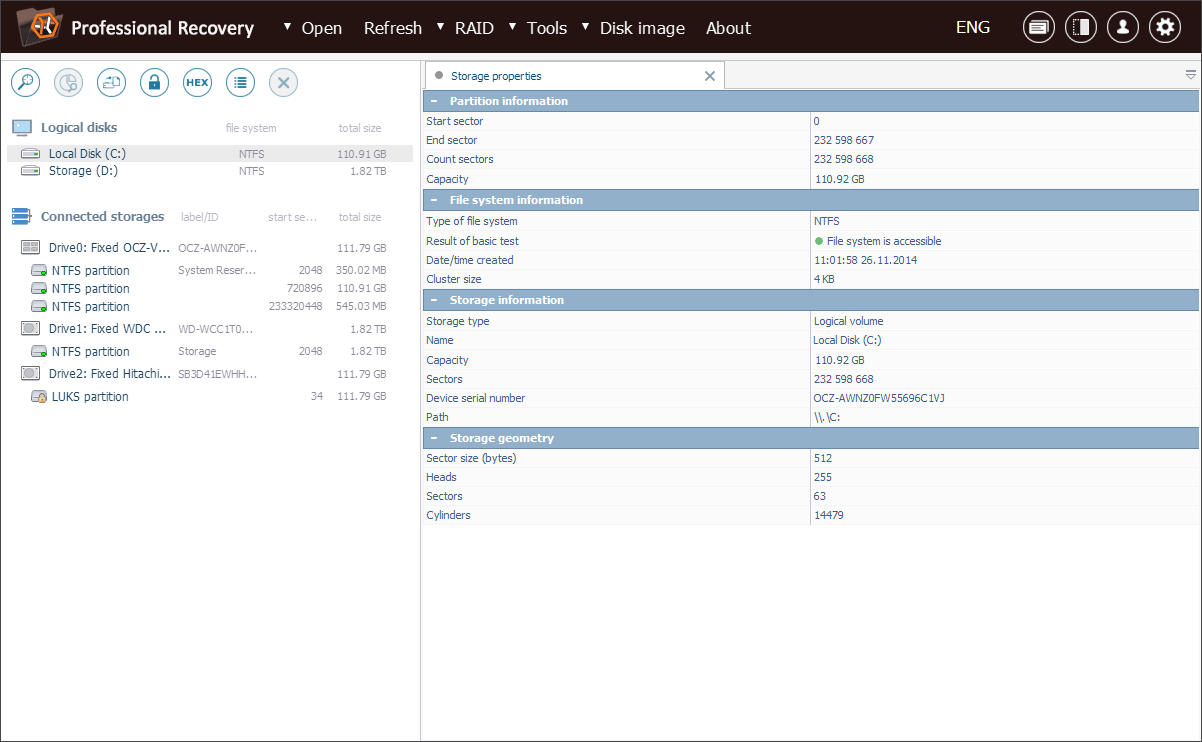

Запустіть програму з підвищеними привілеями, ввівши правильний логін/пароль за запитом. Всі підключені диски будуть перераховані серед підключених сховищ на панелі ліворуч. Логічні томи відображатимуться під відповідними фізичними пристроями.

Підказка: У разі будь-яких труднощів із інсталяцією утиліти, будь ласка, зверніться до інструкції зі встановлення UFS Explorer Professional Recovery.

-

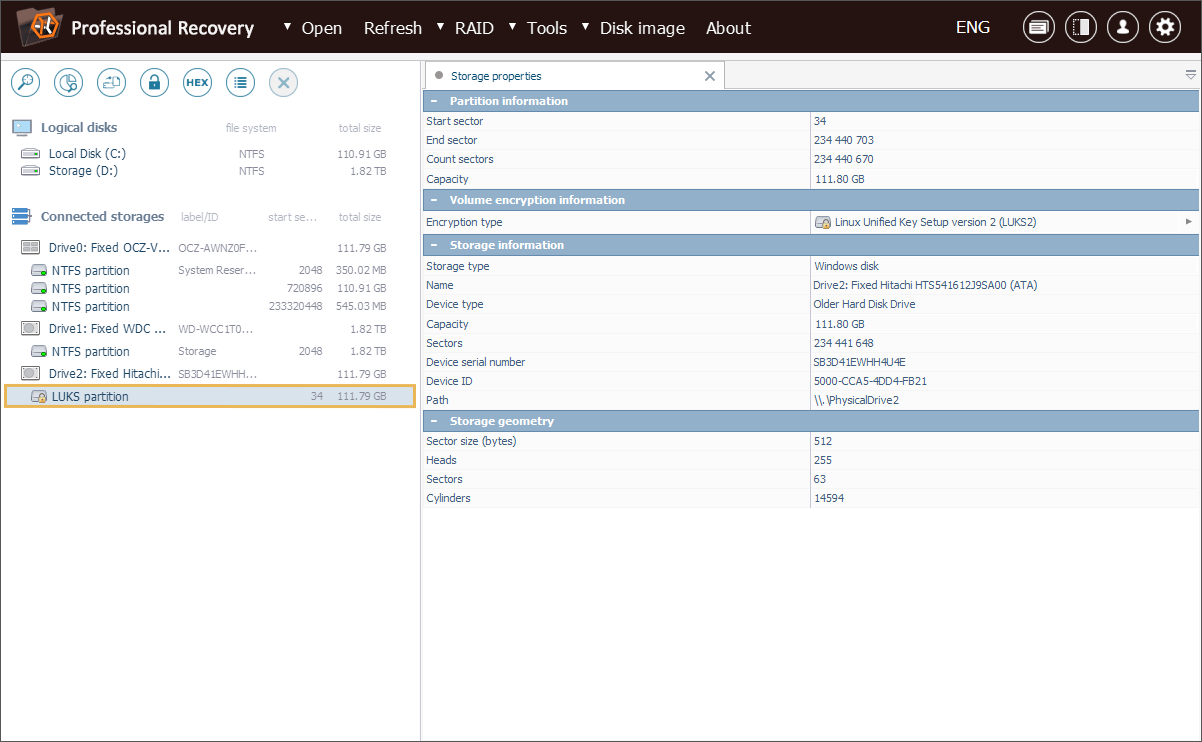

Виберіть потрібний розділ LUKS зі списку сховищ, виявлених програмним забезпеченням.

Перегляньте дерево сховищ і виберіть потрібний зашифрований том. Ви можете впізнати його за позначкою у вигляді жовтого замка.

-

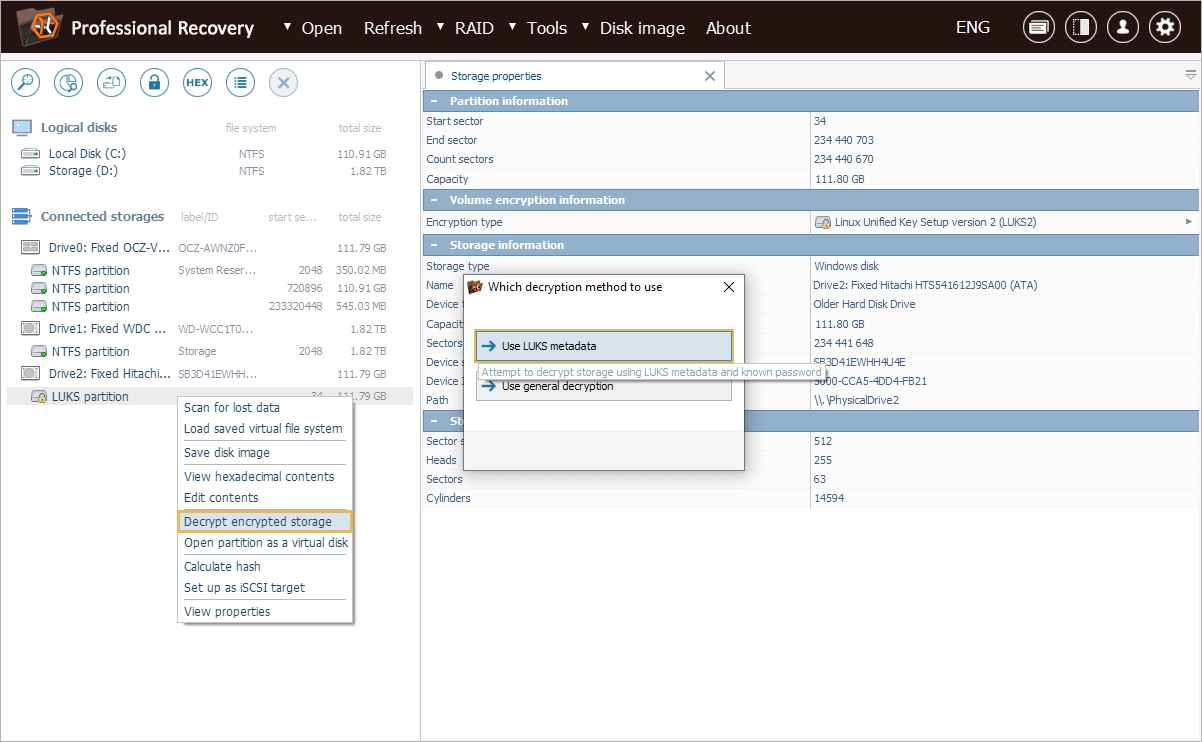

Накажіть програмі розшифрувати розділ.

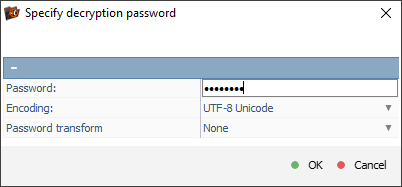

Відкрийте його контекстне меню і натисніть на опцію "Розшифрувати дані". Виберіть метод розшифровки "Метадані LUKS" і введіть правильну парольну фразу чи пароль.

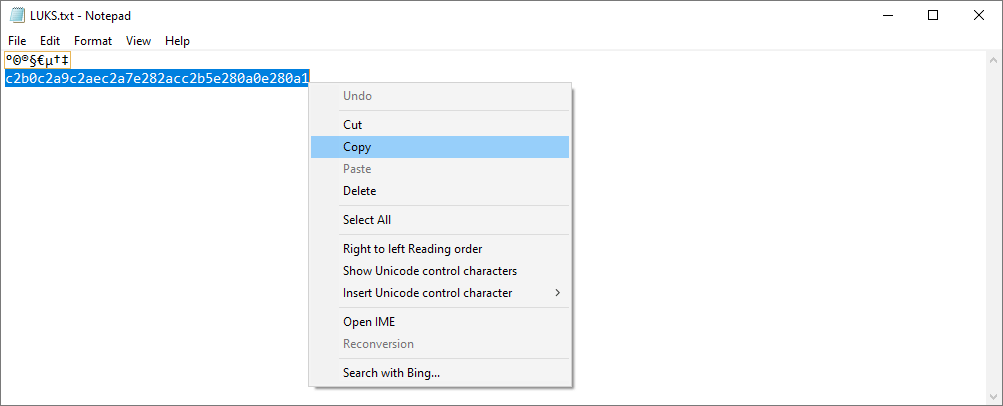

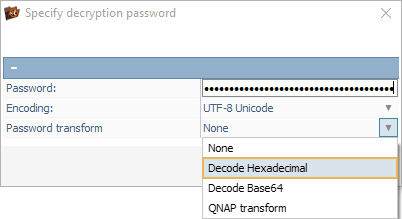

Якщо парольна фраза чи пароль містить символи, які не можна надрукувати, вам потрібно буде ввести його у вигляді відповідного шістнадцяткового коду і увімкнути опцію "Декодувати шістнадцятковий".

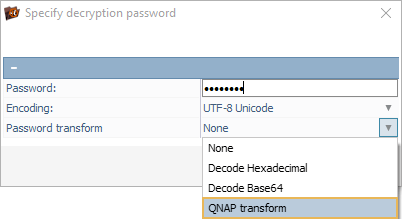

Крім того, якщо ви працюєте з пристроєм NAS від QNAP, вам доведеться активувати "Трансформувати QNAP" і ввести парольну фразу як є.

Підказка: Більш детальну інформацію щодо роботи із пристроями NAS можна знайти в інструкції із відновлення даних з мережевих сховищ.

-

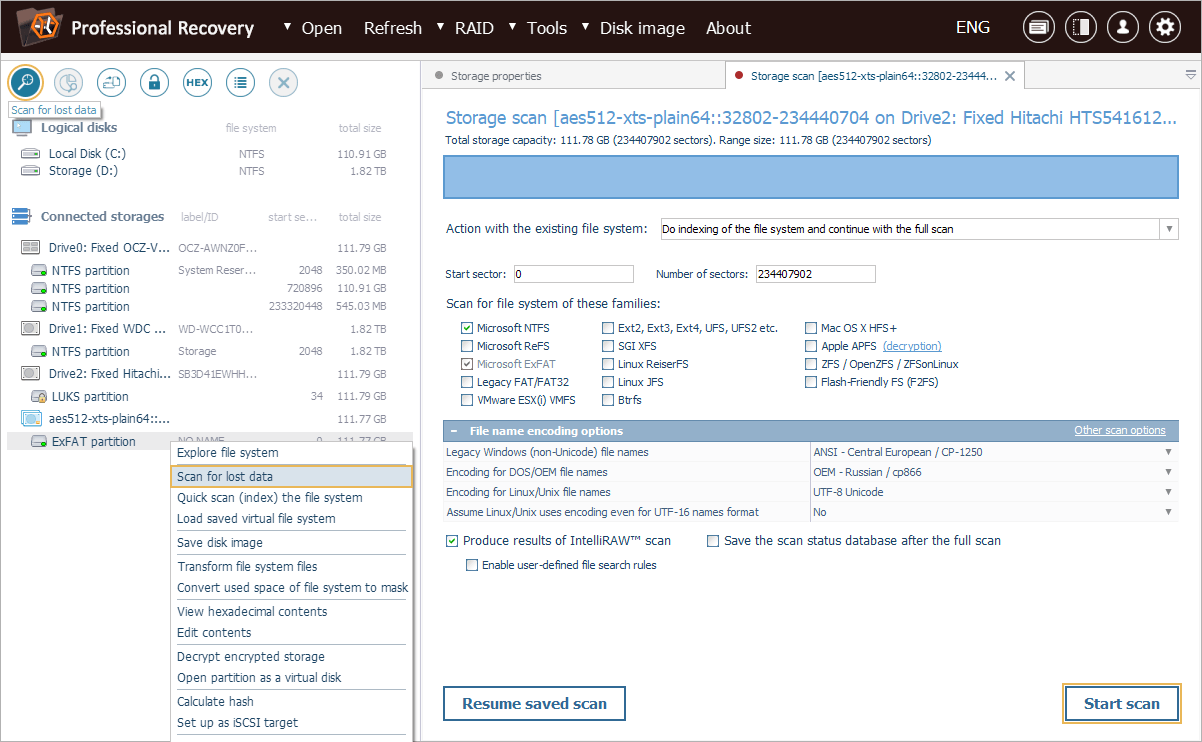

Проскануйте розшифрований розділ, щоб знайти видалені або втрачені дані.

Коли процес розшифровки завершиться, ви матимете змогу переглянути неушкоджену файлову систему безпосередньо в інтерфейсі програми. Щоб знайти видалені або втрачені папки і файли, вам потрібно виконати сканування носія. Для цього клацніть мишею на відповідну функцію на панелі інструментів, скасуйте вибір всіх небажаних файлових систем та натисніть кнопку "Почати сканування".

Підказка: Додаткову інформацію про налаштування сканування можна знайти в інструкції зі сканування носія даних за допомогою UFS Explorer.

-

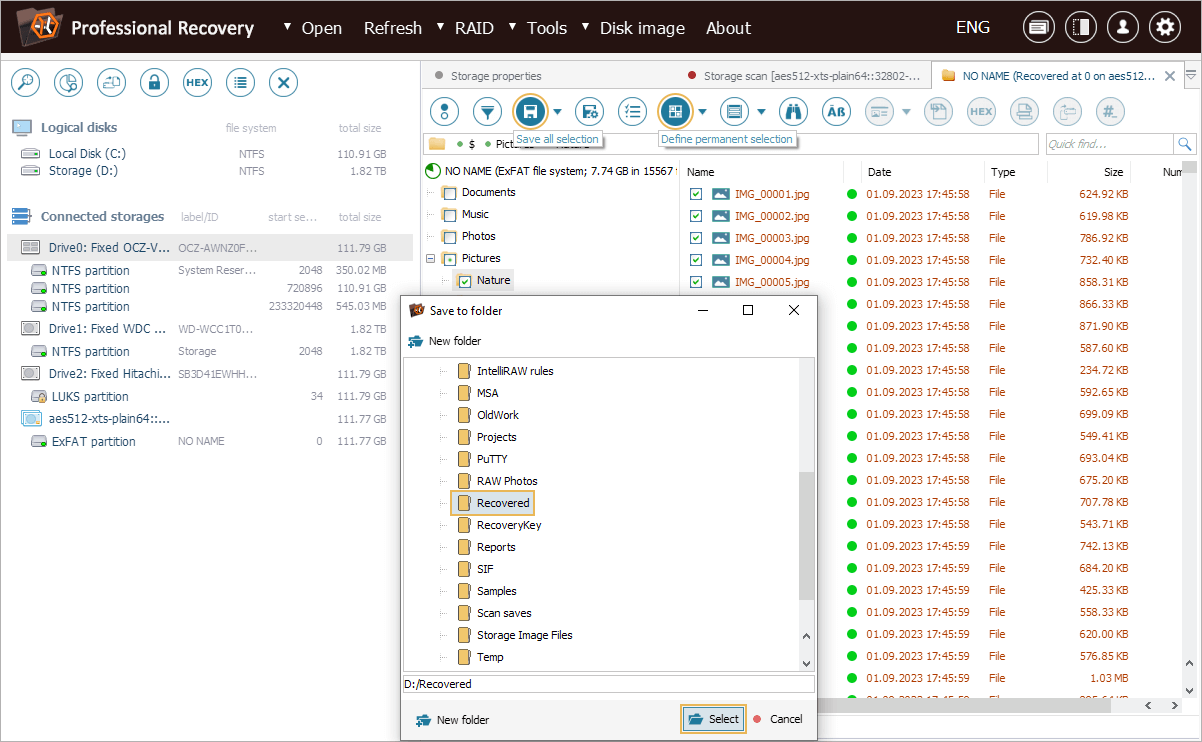

Виберіть потрібні відновлені елементи та скопіюйте їх на інший пристрій зберігання.

Після завершення сканування ви матимете змогу переглянути файли і теки, відновлені програмним забезпеченням, і вибрати потрібні. Щоб позначити елементи, які потрібно зберегти, натисніть кнопку "Відібрати файли і папки", поставте прапорці поруч з ними та натисніть кнопку "Зберегти виділене". Після цього вкажіть безпечне місце призначення для відновлених даних.

Підказка: Інформація, наведена в статті Оцінка та збереження результатів відновлення даних, може полегшити вашу роботу з отриманими папками та файлами.

Відеоінструкція з відновлення даних з LUKS-зашифрованого сховища

Весь перебіг процедури можна також побачити в наступному відео:

Останнє оновлення: 27 грудня 2024