So retten Sie Daten von einem mit LUKS verschlüsselten Volume

LUKS ist eine der beliebtesten kryptografischen Techniken, die auf Linux-Computern und einigen NAS-Geräten verwendet wird. Es bietet robusten Schutz gegen Brute-Force-Angriffe und gewährleistet, dass die auf der Festplatte gespeicherten vertraulichen Informationen vor unbefugtem Zugriff geschützt bleiben. Dies garantiert jedoch nicht die Sicherheit der Daten selbst, die von einem legitimen Benutzer versehentlich gelöscht werden oder sogar ohne ersichtlichen Grund verloren gehen können. Glücklicherweise können Dateien, die von Partitionen auf Basis dieses Formats verloren gegangen sind, häufig wiederhergestellt werden. Bevor jedoch ein Versuch zur Datenrettung unternommen wird, muss der Speicher mit den korrekten Authentifizierungsdetails entschlüsselt werden. UFS Explorer Professional Recovery ermöglicht die Entschlüsselung solcher Volumes direkt in der Programmoberfläche und bietet schnellen Zugriff auf die Daten sowie effektive Werkzeuge zur Wiederherstellung gelöschter oder verlorener Dateien. Befolgen Sie die bereitgestellten Anleitungen, um Ihre LUKS-verschlüsselte Partition zu entsperren und ihren Inhalt mithilfe dieser Software wiederherzustellen.

Allgemeine Besonderheiten von LUKS

LUKS (Linux Unified Key Setup) ist ein Open-Source-Festplattenverschlüsselungsstandard, der speziell für die Linux-Plattform entwickelt wurde. Es arbeitet auf Kernelebene mithilfe seines Device-Mapper-Treibers, während die Verschlüsselungs- und Entschlüsselungsmechanismen vom Modul dm-crypt bereitgestellt werden.

Die ursprüngliche Version von LUKS wurde 2005 veröffentlicht. Sie basiert hauptsächlich auf dem AES-Algorithmus (Advanced Encryption Standard) im XTS-Modus und verwendet die SHA-1-Hash-Funktion zur Integritätsprüfung. Im Jahr 2018 wurden mehrere Verbesserungen an LUKS eingeführt, und der überarbeitete Standard wird häufig als LUKS2 bezeichnet. Diese neuere Version unterstützt neben AES auch weitere Verschlüsselungsalgorithmen (u.a. Twofish, Serpent, Camellia), zusätzliche Verschlüsselungsmodi (wie GCM, CCM etc.) und stärkere Hash-Funktionen (wie SHA-256 und SHA-512).

LUKS wird in einer Vielzahl von Speicherkonfigurationen eingesetzt, von einzelnen internen oder externen Geräten bis hin zu komplexen Setups mit mehreren Laufwerken, beispielsweise solchen, die mithilfe von Linux LVM oder mdadm-RAID-Technologie erstellt wurden. Es ist auch eine gängige Lösung für die Verschlüsselung von NAS-Freigaben, insbesondere bei NAS-Geräten der Marke QNAP.

Unter Linux kann LUKS während der Installation einer Distribution aktiviert werden, sofern die entsprechende Verschlüsselungsoption ausgewählt ist. Diese Variante verschlüsselt alle Partitionen und den Swap-Bereich, mit Ausnahme der /boot-Partition und GRUB, die normalerweise nicht verschlüsselt werden, um die Systemstartfunktionalität sicherzustellen. Die LUKS-Verschlüsselung kann auch mithilfe des Befehlszeilendienstprogramms cryptsetup auf Basis einzelner Partitionen angewendet werden. Auf unterstützten NAS-Geräten kann die Verschlüsselung während der Erstellung eines NAS-Volumes aktiviert werden, indem der Benutzer das entsprechende Kontrollkästchen aktiviert.

Wenn eine Partition mit LUKS verschlüsselt wird, wird ihr gesamter Inhalt in einen unlesbaren Geheimtext umgewandelt. Das System generiert außerdem einen einzigartigen Hauptschlüssel, der zum Entsperren des Speichers verwendet wird. Dieser Schlüssel ist für den Benutzer nicht sichtbar und wird stattdessen basierend auf den Authentifizierungsdetails des Benutzers verschlüsselt. Zu diesen Details können gehören:

eine Passphrase/ein Passwort;

eine auf einem externen Speichermedium gespeicherte Schlüsseldatei.

Eine Passphrase oder ein Passwort ist eine Zeichenfolge mit bis zu 512 Zeichen, die der Benutzer bei der Einrichtung der Verschlüsselung angibt und die beim Systemstart oder beim Zugriff auf ein verschlüsseltes tragbares Speichergerät abgefragt wird. Es können mehrere Passphrasen/Passwörter existieren, wenn mehr als ein Benutzer Zugriff auf den Speicher hat.

Eine Schlüsseldatei ist eine separate Datei, die auf einem Wechseldatenträger, z. B. einem USB-Stick, gespeichert ist. Diese Datei kann eine einfache Passphrase, einen Block zufälliger Zeichen oder sogar Binärdaten wie ein Bild, Musik oder Video enthalten. Der USB-Stick fungiert dann als physischer Schlüssel, der bei Anschluss an den Computer die Entschlüsselung des Hauptschlüssels ermöglicht.

Zur Entschlüsselung der verschlüsselten Daten muss der Benutzer seine persönliche Passphrase/sein Passwort oder seine Schlüsseldatei angeben. Das System hasht diese Eingabe und vergleicht sie mit dem gespeicherten Hash des Hauptschlüssels, der sich abhängig von der Anzahl der in LUKS konfigurierten Passphrasen/Passwörter in einem oder mehreren Schlüsselslots befinden kann. Bei einer Übereinstimmung wird der Hauptschlüssel entschlüsselt und kann zur Dekodierung der eigentlichen Daten verwendet werden. Alle für die Entschlüsselung erforderlichen Informationen werden jedoch als Metadaten im LUKS-Header und im nachfolgenden Bereich mit dem Schlüsselmaterial gespeichert. Werden diese Speicherbereiche beschädigt, ist es unmöglich, die verschlüsselten Daten zu entschlüsseln – selbst mit der korrekten Passphrase oder Schlüsseldatei.

Die einfachste Methode zum Entsperren eines LUKS-verschlüsselten Volumes besteht darin, eine Passphrase/ein Passwort eines beliebigen gültigen Benutzers einzugeben, wenn UFS Explorer dazu auffordert. Es ist jedoch wichtig zu beachten, dass für den Entschlüsselungsprozess mindestens eine korrekte Passphrase/ein Passwort vorhanden sein muss. Ohne diese kann die Entschlüsselung nicht fortgesetzt werden und die Daten bleiben unlesbar.

LUKS-Implementierung auf QNAP NAS

Die meisten von QNAP hergestellten NAS-Produkte unterstützen die vollständige Festplattenverschlüsselung. Diese Funktion basiert auf der LUKS-Technologie, typischerweise unter Verwendung des 256-Bit-AES-Algorithmus im CBC-Modus. Die QNAP-spezifische Implementierung von LUKS unterscheidet sich jedoch geringfügig von der Standardversion in Linux-Systemen.

Eine verschlüsselte Partition kann auf einem einzelnen Laufwerk, einer JBOD-Konfiguration oder einer RAID-Gruppe erstellt werden. Wenn ein Benutzer die Verschlüsselung aktiviert, wird er aufgefordert, eine Passphrase mit einer Länge zwischen 8 und 32 Zeichen festzulegen. Diese Passphrase dient der Verschlüsselung des LUKS-Hauptschlüssels und wird zunächst von einem QNAP-Dienstprogramm namens storage_util verarbeitet. Dieses Dienstprogramm transformiert die Passphrase mithilfe der MD5-Hash-Funktion zusammen mit einem bestimmten QNAP-Salt, das als YCCaQNAP bezeichnet wird.

Der daraus resultierende Verschlüsselungsschlüssel wird anschließend als 256-Byte-Datei mit der Erweiterung .key gespeichert. Diese Datei kann entweder direkt bei der Verschlüsselung erstellt oder nachträglich hinzugefügt werden.

LUKS-Wiederherstellung mithilfe einer Passphrase/eines Passworts

UFS Explorer Professional Recovery bietet umfassende Unterstützung für verschlüsselte Volumes, die durch LUKS geschützt sind. Das Programm ist mit beiden Versionen des LUKS-Standards (LUKS1 und LUKS2) kompatibel und kann auch mit LUKS-verschlüsselten NAS-Freigaben arbeiten. Benutzer können die Verschlüsselung bequem direkt in der Software entsperren, indem sie eine gültige Passphrase oder ein gültiges Passwort angeben und dann mit der Datenrettung fortfahren. Der Wiederherstellungsprozess für solche verschlüsselten Datenträger umfasst in der Regel die folgenden Schritte:

-

Verbinden Sie Ihren mit LUKS verschlüsselten Speicher mit dem Computer.

Schließen Sie das verschlüsselte tragbare Gerät an den Computer an. Wenn Sie mit einer verschlüsselten Systempartition arbeiten, wird empfohlen, den Datenträger aus dem Computer zu entfernen und ihn als zusätzliche Festplatte an einen anderen PC anzuschließen oder den Computer von der UFS Explorer Backup and Emergency Recovery CD zu starten, da ein hohes Risiko einer Überschreibung besteht.

Es ist auch zu beachten, dass, wenn LUKS in Kombination mit einem TPM verwendet wurde, muss der Chip während des Datenrettungsprozesses im Computer vorhanden sein. Wenn er also eingebaut ist, kann die Prozedur nur auf diesem Gerät durchgeführt werden.

Hinweis: Wenn Sie eine interne Festplatte von einem anderen Computer anschließen müssen, können Sie den Speicher in das Motherboard Ihres PCs einstecken oder das Laufwerk mithilfe eines USB-zu-SATA-Adapters extern verbinden.

-

Installieren Sie UFS Explorer Professional Recovery und führen Sie das Programm aus.

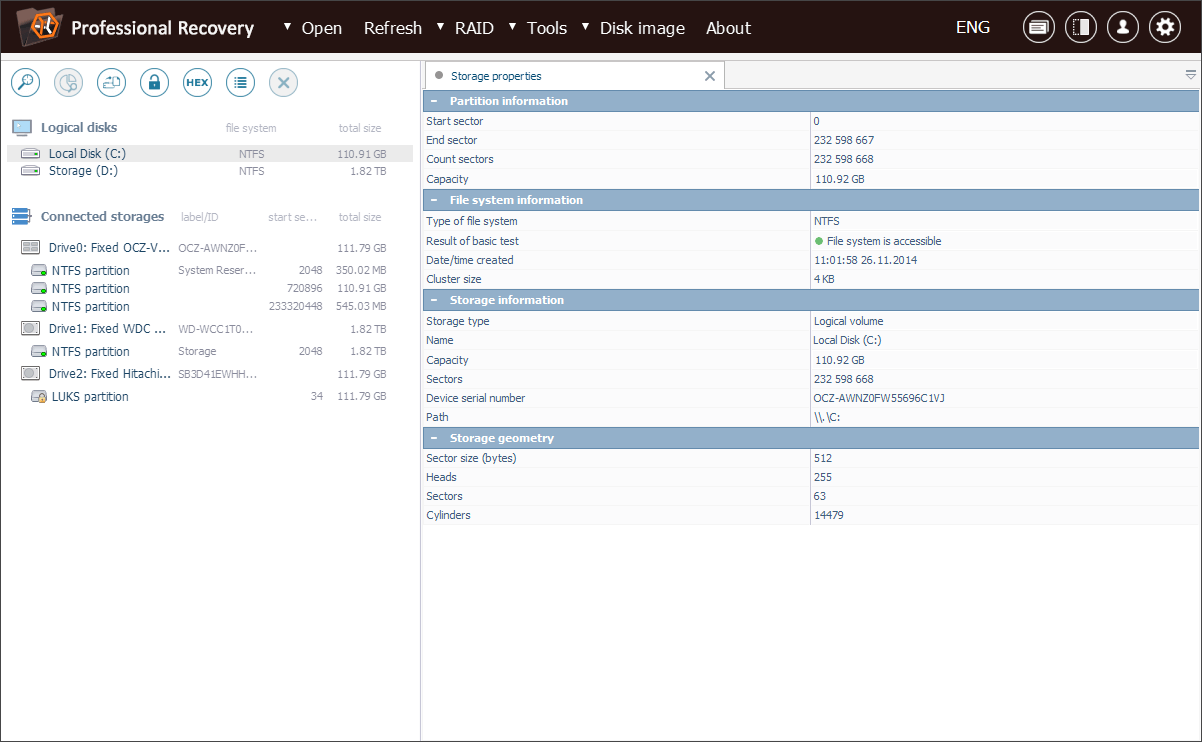

Starten Sie das Programm mit Administratorrechten, indem Sie bei Aufforderung das richtige Login/Passwort eingeben. Alle angeschlossenen Laufwerke werden zwischen verbundenen Speichern im linken Bereich aufgelistet. Logische Volumes werden unter den entsprechenden physischen Geräten angezeigt.

Hinweis: Wenn Sie Probleme mit der Installation des Programms haben, lesen Sie bitte die Installationsanleitung für UFS Explorer Professional Recovery.

-

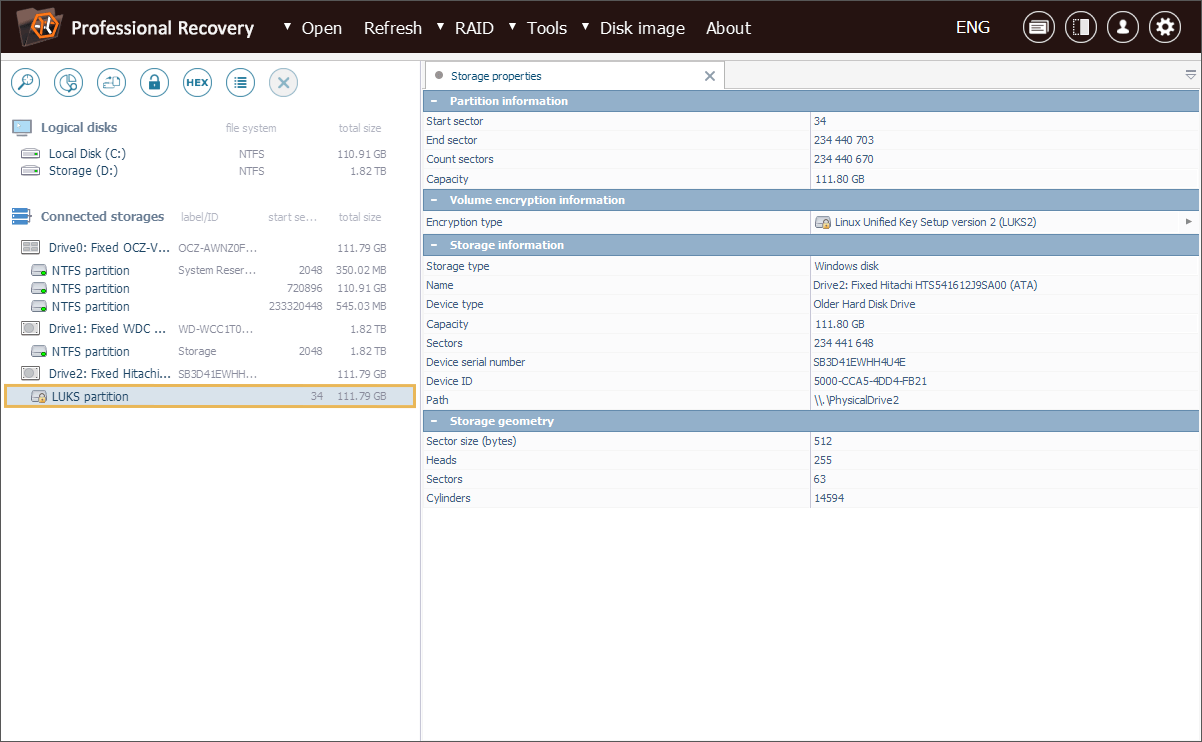

Wählen Sie die gewünschte LUKS-Partition aus der Liste der erkannten Speicher aus.

Überprüfen Sie den Baum der Speicher und wählen Sie das erforderliche verschlüsselte Volume aus. Sie erkennen es an einem gelben Schlosssymbol.

-

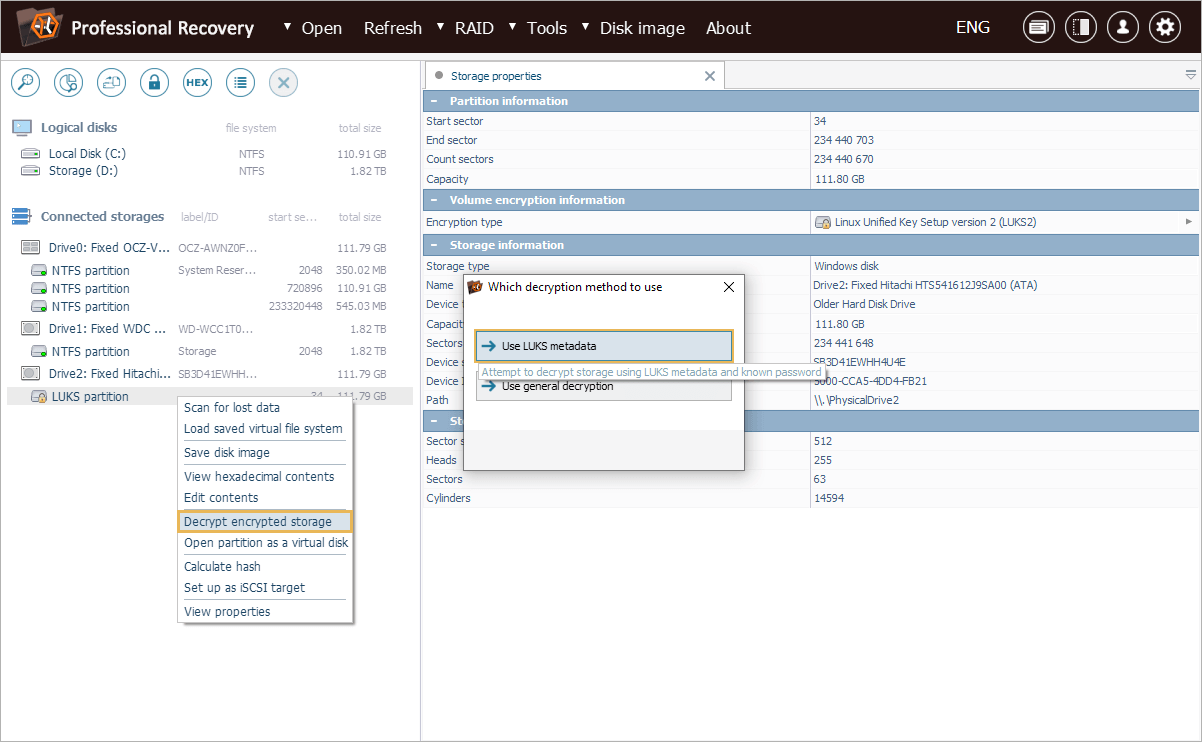

Lassen Sie das Programm an, das Volume zu entschlüsseln.

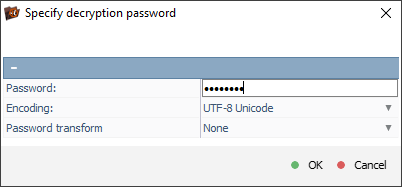

Öffnen Sie das Kontextmenü und wählen Sie die Option "Verschlüsselte Speicherung entschlüsseln". Wählen Sie die Entschlüsselungstechnik "LUKS Metadaten" aus und geben Sie die korrekte Passphrase/das korrekte Passwort ein.

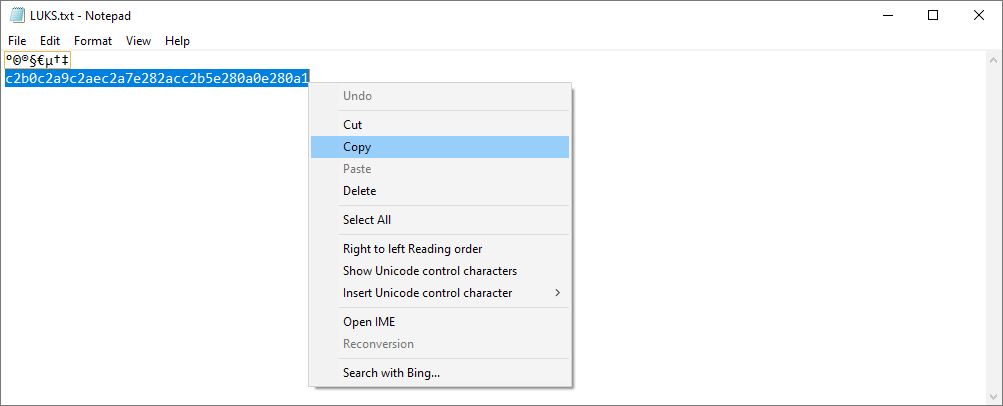

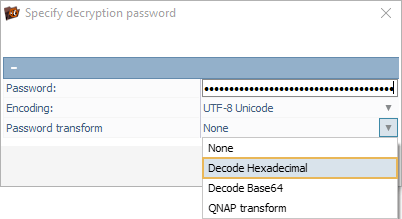

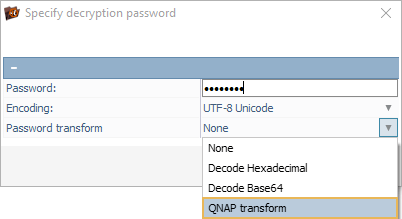

Falls die Passphrase/das Passwort nicht druckbare Zeichen enthält, müssen Sie diese als entsprechenden Hexadezimalcode angeben und die Option "Hexadezimal decodieren" aktivieren.

Wenn Sie mit einem NAS-Gerät von QNAP arbeiten, müssen Sie zusätzlich die "QNAP-Transformation" aktivieren und die Passphrase unverändert eingeben.

Hinweis: Ausführlichere Informationen zur Arbeit mit NAS-Geräten finden Sie in der Anleitung zur NAS-Datenwiederherstellung.

-

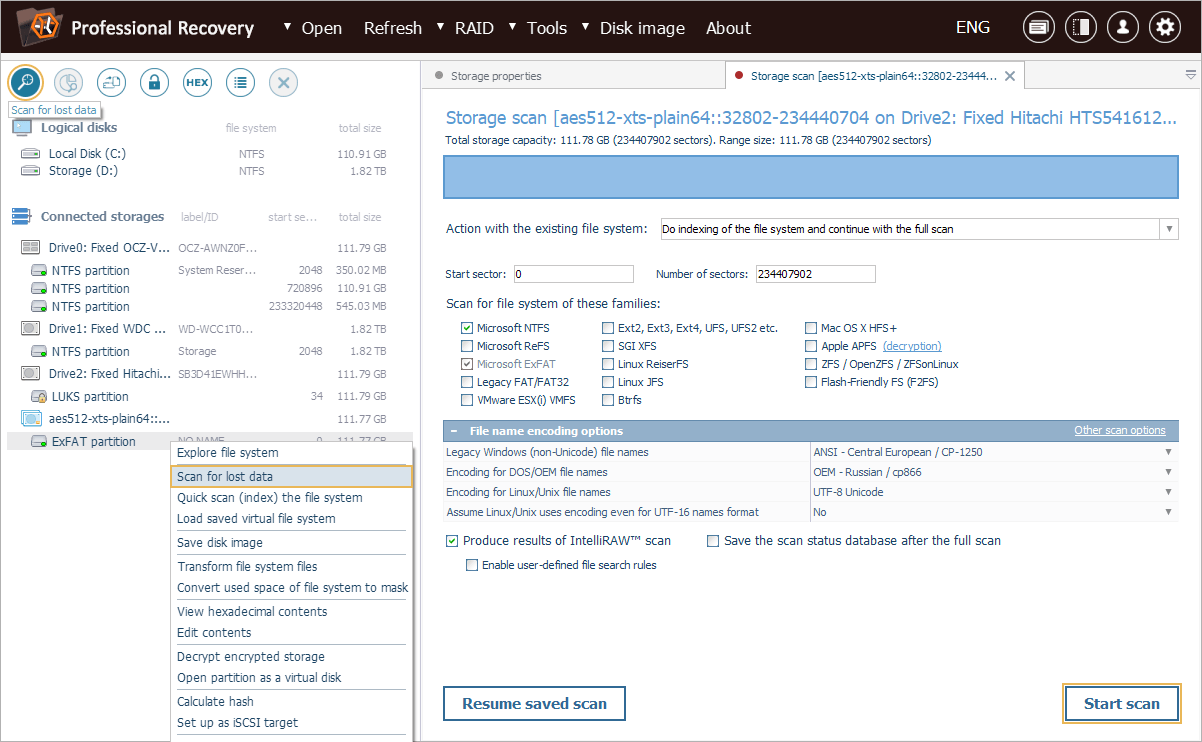

Scannen Sie die entschlüsselte Partition nach gelöschten oder verlorenen Daten.

Nach Abschluss des Entschlüsselungsvorgangs können Sie das intakte Dateisystem direkt in der Software durchsuchen. Um die gelöschten oder verlorenen Ordner und Dateien zu finden, müssen Sie einen Speicherscan durchführen. Wählen Sie dazu das entsprechende Werkzeug in der Symbolleiste aus, deaktivieren Sie alle unerwünschten Dateisysteme und klicken Sie auf "Scan starten".

Hinweis: Weitere Informationen zum Anpassen des Scans finden Sie in der Anleitung zum Scannen eines Laufwerks mit UFS Explorer.

-

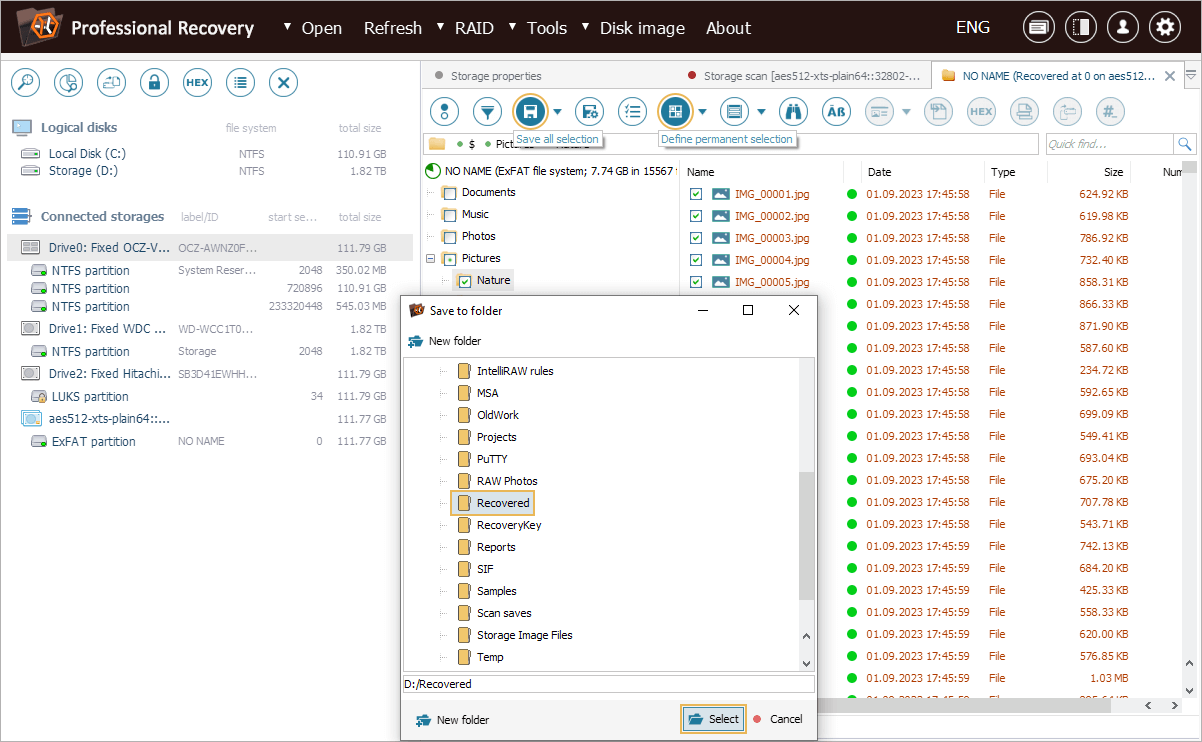

Wählen Sie die benötigten wiederhergestellten Objekte aus und kopieren Sie sie auf ein anderes Speichergerät.

Nach Abschluss des Vorgangs können Sie sich die von der Software geretteten Dateien und Ordner ansehen und die gewünschten auswählen. Um festzulegen, welche Elemente gespeichert werden sollen, klicken Sie auf "Auswahl bestimmen", setzen Sie die Häkchen daneben und klicken Sie auf "Auswahl speichern". Definieren Sie anschließend einen sicheren Zielspeicherort für die wiederhergestellten Daten.

Hinweis: Die Informationen in Auswertung und Speicherung der Ergebnisse der Datenwiederherstellung können Ihnen die Arbeit mit den erhaltenen Ordnern und Dateien erleichtern.

LUKS-Wiederherstellung in einer Videoanleitung

Eine ausführliche Erläuterung der Vorgehensweise finden Sie im folgenden Video:

Letzte Aktualisierung: 27. Dezember 2024